工程师应该知道的硬件安全漏洞

工程师为什么要关心硬件安全?因为它们可以通过设计帮助防止漏洞!

工程师为什么要关心硬件安全?因为它们可以通过设计帮助防止漏洞!

工程师传统上并不喜欢谈论安全问题。然而,这并不能否定工程师了解密码学的重要性,以便他们可以在未来的设计中解决它。

到目前为止,我们已经讨论了一位工程师对密码术的(简要)介绍、Diffie-Hellman 交换以及 ECC(椭圆曲线密码术)的工作原理。

现在是学习黑客如何破解密码学的时候了,这样您就可以开始漫长的旅程,保护您的设计免受常见攻击。

为什么电气工程师应该关心安全

如果您负责为企业级或安全关键型设计提供安全设备,则应在设计过程的每个阶段与芯片供应商和/或安全研究人员讨论您的设计。 Microchip、SiLabs、WolfSSL 等公司都有工程师在职,可以协助您进行设计并教育您有关安全性的知识。

毕竟,可以说不存在 100% 安全的系统。

<块引用>

“从来没有一匹马不能骑。从来没有一个骑手是不能被扔掉的。”

安全研究人员与黑客进行终生的猫捉老鼠游戏。一次又一次,“牢不可破”的加密被破解。您的消息是否保持加密取决于部件选择、您设计电路的程度、您实现代码的程度以及您的攻击者是否有足够的动力和能力来击败您的设计。作为工程师,您的工作是尽一切努力保护您的私钥。

您可能已经意识到,您几乎无法采取任何措施来保护您的私钥免受民族国家的侵害。各种政府机构可用于对抗电子和人类目标的资源是巨大而压倒性的。即使间谍无法从设备中取回私钥,他们也可以入侵对设备进行编程的计算机,渗透到制造 IC 的工厂,危害员工......

幸运的是,您真的不需要担心民族国家会入侵您的设备。 取消 幸运的是,这通常比我们愿意相信的要简单得多。一个拥有价值 250 美元左右的硬件并可以访问 YouTube 培训视频的青少年可以在一个下午从微控制器中取出私钥。恶意程序员可以在短短几分钟内窃取数据。

为了为安全设计做好准备,了解手头的威胁很重要。以下是一些众所周知的基于硬件的安全漏洞的高级视图,以及您可以采取哪些措施来缓解这些漏洞。

嵌入式系统安全问题示例

让我们看一些主要的硬件漏洞示例,并讨论一些更安全设计的技巧。

电磁侧信道攻击

几十年来,研究人员已经了解电磁侧信道攻击。每当机械开关或晶体管改变状态时,电磁波就会沿着导体向外传播。如果该电磁波被黑客拦截,他们通常可以重建用于创建电磁波的数据。查看 Van Eck Phreaking、Tempest 或下面的视频以了解更多信息。

减轻电磁侧信道攻击

在设计和布置 PCB 时使用行业最佳实践。

- 将去耦电容器尽可能靠近电源引脚。

- 在 IC 下方使用坚固的接地层。

- 在您的 IC 上使用 EMI 屏蔽。

它不会阻止可以物理访问您设备的人,但会使他们的工作变得更加艰难。

差分功率分析攻击

要破解大多数微控制器的加密,您只需要一个 0.005 美元的电阻器、一个模数转换器以及对 Python 编程语言的基本了解。

当微控制器中的数字门开关时,它们会干扰通向微控制器的电源轨。黑客已经学会在电源轨上放置一个 50 Ω 电阻器和一个模数转换器,以记录微控制器操作期间发生的微小电流变化。

在记录差分功率测量数据的同时,通过 SPI 程序/调试接口询问微控制器。随后,数据被分析,峰值和脉冲用于关联和指纹单个微控制器的动作。

通过仔细分析,黑客几乎可以从微控制器中提取他们想要的任何信息。

减轻差分功率分析攻击

使用基于软件的加密代码可以轻松完成此黑客攻击,因此请尽可能使用实施 DPA 对策的加密硬件加速器。和以前一样,在设计和布局中使用行业最佳实践。选择 BGA 封装并在 PCB 的中间层运行电源轨,如果您确实有理由担心,请将 IC 嵌入 PCB 的中间层,上面和下面都有铜平面,并在周围使用过孔缝合。毕竟,如果坏人无法进入电源轨,他们就无法轻松进行差分电源分析。

或者,使用基于硬件的安全核心,因为它们不容易受到这种黑客攻击(它们仍然可以被黑客攻击)。工程师了解此漏洞并以多种方式针对它进行设计。例如,Silicon Labs Wireless Gecko 系列 2 具有集成安全内核,而 Microchip 生产一系列安全 IC,包括您可以在设计中使用的加密模块。

中间人攻击

有几种中间人攻击。本文演示了“无效曲线攻击”。下面更简单的假设示例只是一种可能的攻击向量。

当您通过名为“MyTunes”的蓝牙扬声器播放计算机中的音乐时,数据会直接从计算机传输到扬声器。但是,当您将计算机连接到名为“AllAboutCircuits.com”的外部网站时,您可能会也可能不会意识到您的计算机并未立即直接连接到另一台名为“AllAboutCircuits”的计算机。

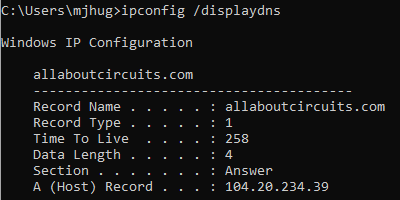

发生的第一件事是您的计算机联系您的路由器,您的路由器联系域名服务器 (DNS),该域名服务器将名称 AllAboutCircuits.com 转换为 IPV4 或 IPV6 地址 (104.20.234.39)。这通常发生得很快,数据存储在本地以加快未来的浏览速度。

Windows 10 PC 上 AllAboutCircuits.com 的 DNS 条目。

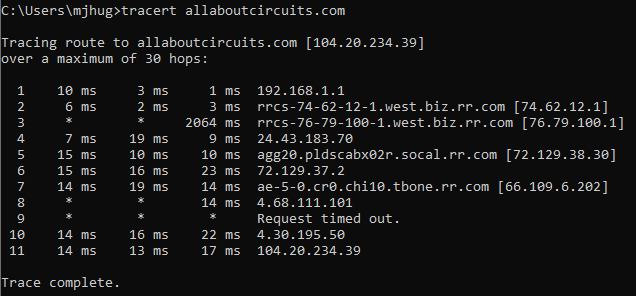

然后数据从计算机反弹到路由器再到网关,然后切换到等...到 IP 地址与 104.20.234.39 匹配的计算机。跃点数因网站和位置而异。在每个位置,如果计算机不安全,数据可能会被拦截、流量重定向或其他完全不同的东西。

此路由跟踪显示了从我的笔记本电脑到 AllAboutCircuits.com 网站的所有“跳跃”

中间人攻击的设置

中间人攻击可能以多种方式发生。仅考虑这种类型的攻击。</P>

来自 ThisPersonDoesNotExist.com 的“鲍勃”图片

鲍勃买了一个漂亮的新无线路由器。他把他的玩具带回家并将它连接到他的家庭网络。为了确定他没有在新玩具上花太多钱,他在电脑上查看了银行账户余额。

来自 ThisPersonDoesNotExist.com 的“Mallory”图片

马洛里是一名黑客。她使用网站 shodan.io(或类似网站)来识别互联网上的路由器、网络摄像头、Raspberry Pi 或 IoT 设备,看到 Bob 的新路由器,威胁地咧嘴笑着搓手,因为她现在也有一个新玩具。

Mallory 使用所有设备随附的默认用户名/密码(admin/default、admin/admin、admin/password 等)。大多数制造商对所有设备使用相同的用户名/密码,并且大多数人不会费心更改它们,因此她不会花太多时间来找到一个或多个入口点。 Mallory 只需登录设备,用她自己的固件刷新它,然后将 DNS 服务器更改为她选择的 DNS 服务器。

她可以这样做是因为:

- 制造商在他们的所有设备上懒惰地使用相同的用户名/密码。

- 绝大多数最终用户不会更改他们的默认密码。

- 设备制造商要么不需要签名的固件,要么他们的私钥被泄露并被泄露。

现在,Mallory 可以访问专用网络。她不再是网络上的黑客,她现在在 Bob 的个人家庭网络中,可以观察数据来回移动。数据是加密的,所以她还不一定能看到它是什么——但她可以看到 Bob 非常频繁地访问和登录 ThisBankDoesNotExist.com (123.123.123.123),所以她开始着手设置服务器和网页Bob 是 ThisBankDoesNotExist.com 登录页面的像素完美副本。

然后 Mallory 将 Bob 的 ThisBankDoesNotExist.com 的 DNS 条目更改为 (123.45.67.89)

攻击

Bob 导航到 ThisBankDoesNotExist.com。他没有费心在域名前输入 https://,而且通过 Mallory 的黑客攻击,他没有连接到正确的计算机,他在 http://ThisBankDoesNotExist.com —— 所以没有弹出证书警告。

但鲍勃对此一无所知;他看到像素完美的副本并在 Mallory 的计算机中输入他的用户名/密码,正如他所期望的那样,帐户信息出现了。

除了现在,Mallory 可以看到一切——每一笔交易、每一位授权账户持有人,甚至是 Bob 用来保护他的账户信息的超级复杂的用户名/密码 (bob/letmein)。

黑客攻击的后果

几乎所有网站都使用端到端加密。这意味着数据只能在 Bob 的计算机和银行计算机上解密。 Mallory 引入了一个新的端点。 Bob 的流量在他的计算机上编码并在 Mallory 的计算机上解码。然后数据在 Mallory 的计算机上重新编码并在银行的计算机上解码。对于 Bob 和银行来说,这仍然是端到端的加密。

但有一个中间端点——马洛里的计算机。 Mallory 可以用同样的技巧找到 Bob 的医院记录、电子邮件等。

如何保护嵌入式系统

确保您的设备安全的最简单方法是让您的产品难以被黑客入侵。

如果他们遇到阻力,黑客就有可能直接转移到下一个目标。另一方面,个人或小公司很难阻止民族国家的黑客攻击。幸运的是,许多“黑客”只是“脚本小子”,缺乏开发新攻击和解决问题的专业知识。如果您的设备没有 YouTube 视频和 GitHub,他们将不知道该做什么,他们会继续前进。

此外,请与您的微芯片供应商联系以了解有关保护您的设备的更多信息。 Microchip 和 Silicon Labs 在本系列文章中都占据了显着位置,因为这两家公司都安排工程师接受这些文章的采访。

如果您设计物联网设备,您可以采取多种措施来降低客户因疏忽的工程和编程实践而失去生命的可能性。

除了上面提到的想法,请考虑以下附加步骤:

- 使用支持固件身份验证(也称为安全启动)的微控制器和工具链进行设计。 只有正确签名的数字固件才能在微控制器上运行,并且只有您知道私钥。 Silicon Labs 和 Microchip(以及其他供应商)都有支持安全启动的微控制器。

- 尽可能使用具有安全调试功能的微控制器。 其中一些黑客攻击是可能的,因为黑客可以从主机微控制器注入和检索数据,并使用它来确定微控制器封装内部发生的事情。如果数据出现混乱或根本没有,他们会感到沮丧并继续前进。同样,Silicon Labs 和 Microchip(以及其他供应商)也具备这种能力。

- 了解安全性 ,向专家提问,并将您的设计发送给设备制造商的应用工程师,以接收有关您提议的安全方案、电路板布局等的反馈。

- 如果设备被篡改,请使用防篡改技术从内存中擦除您的私钥。

- TE Connectivity 生产的压电薄膜片可以完全包裹您的 PCB。如果纸张被切割、扰动、熔化等,它会产生电压以指示篡改情况。

- 使用电容式或电感式传感器(例如来自 TI 的传感器)检测您的项目外壳何时被打开,或使用霍尔效应传感器检测外壳螺丝何时旋转。

- 假设当您的设备在第一个客户手中时,它已经被入侵了。 创建一个项目安全蓝图,允许在不影响整个项目的情况下入侵一个或多个单独的设备。

本系列文章只是对安全性的介绍。作为一名工程师,您有责任让物联网对每个人都安全。

物联网技术