物联网安全——物联网网络攻击剖析

编者注:保护物联网不仅对于每个 IoT 应用程序中数据流和软件的完整性至关重要,而且对于与这些应用程序相关联的企业资源的完整性也至关重要。物联网安全是一个复杂的问题,需要一种系统的方法来了解可能的威胁和相应的缓解方法。

编者注:保护物联网不仅对于每个 IoT 应用程序中数据流和软件的完整性至关重要,而且对于与这些应用程序相关联的企业资源的完整性也至关重要。物联网安全是一个复杂的问题,需要一种系统的方法来了解可能的威胁和相应的缓解方法。

改编自 Perry Lea 的建筑师物联网。

第 12 章物联网安全

作者:佩里·利

物联网网络攻击剖析

网络安全领域是一个广泛而庞大的主题,超出了本章的范围。但是,了解三种类型的基于物联网的攻击和利用是很有用的。由于物联网的拓扑结构由硬件、网络、协议、信号、云组件、框架、操作系统以及介于两者之间的一切组成,我们现在将详细介绍三种常见的攻击形式:

未来 :历史上最具破坏性的拒绝服务攻击,源于偏远地区不安全的物联网设备。

震网 :一种针对工业 SCADA 物联网设备的民族国家网络武器,可控制对伊朗核计划的实质性和不可逆转的损害。

连锁反应 :一种仅使用灯泡即可利用 PAN 区域网络的研究方法——无需互联网。

通过了解这些威胁的行为,架构师可以推导出预防性技术和流程,以确保减轻类似事件的风险。

未来

Mirai 是 2016 年 8 月感染 Linux IoT 设备的恶意软件的名称。攻击以僵尸网络的形式出现,产生了大规模的 DDOS 风暴。备受瞩目的目标包括 Krebs on Security,一个流行的互联网安全博客,Dyn,一个非常受欢迎和广泛使用的互联网 DNS 提供商,以及利比里亚的大型电信运营商 Lonestar cell。较小的目标包括意大利政治网站,Minecraft 巴西的服务器和俄罗斯的拍卖网站。 Dyn 上的 DDOS 对其他使用其服务的超大型提供商产生了次要影响,例如 Sony Playstation 服务器、Amazon、GitHub、Netflix、PayPal、Reddit 和 Twitter。作为僵尸网络集体的一部分,总共有 600,000 台物联网设备被感染。

Mirai 源代码已在 hackforums.net(黑客博客站点)上发布。研究人员从源头,通过踪迹和日志,发现了 Mirai 攻击是如何运作和展开的:

扫描受害者 :使用 TCP SYN 数据包执行快速异步扫描以探测随机 IPV4 地址。它专门寻找SSH/Telnet TCP 23 和2323 端口。如果扫描和端口连接成功,则进入第二阶段。 Mirai 包含要避免的地址硬编码黑名单。该黑名单由 340 万个 IP 地址组成,其中包含属于美国邮政服务、惠普、Ge 和国防部的 IP 地址。 Mirai 能够以每秒约 250 字节的速度进行扫描。就僵尸网络而言,这相对较低。 SQL Slammer 等攻击以 1.5 Mbps 的速度生成扫描,主要原因是物联网设备在处理能力方面通常比台式机和移动设备受到更多限制。

蛮力 Telnet: 此时 Mirai 尝试通过使用 62 对字典攻击随机发送 10 个用户名和密码对与受害者建立功能性 Telnet 会话。如果登录成功,Mirai 会将主机登录到中央 C2 服务器。 Mirai 的后期变体将机器人进化为执行 RCE 漏洞利用。

感染: 然后加载程序从服务器发送给潜在的受害者。它负责识别操作系统并安装特定于设备的恶意软件。然后它使用端口 22 或 23 搜索其他竞争进程并杀死它们(以及可能已经存在于设备上的其他恶意软件)。然后加载程序二进制文件被删除,进程名称被混淆以隐藏它的存在。该恶意软件并未驻留在持久存储中,并且无法在重新启动后存活。机器人现在保持休眠状态,直到它收到攻击命令。

目标设备是物联网设备,包括 IP 摄像机、DVR、消费者路由器、VOIP 电话、打印机和机顶盒。这些包括 32 位 ARM、32 位 MIPS 和 32 位 X86 恶意软件二进制文件,特定于被黑客入侵的物联网设备。

第一次扫描发生在 2016 年 8 月 1 日,来自一个美国网络托管站点。扫描花了 120 分钟,才在字典中找到具有开放端口和密码的主机。又过了一分钟,其他 834 台设备被感染。在 20 小时内,64,500 台设备被感染。 Mirai 在 75 分钟内体积翻倍。大部分转为僵尸网络的受感染设备位于巴西(15.0%)、哥伦比亚(14.0%)和越南(12.5%),尽管 DDOS 攻击的目标在其他地区。

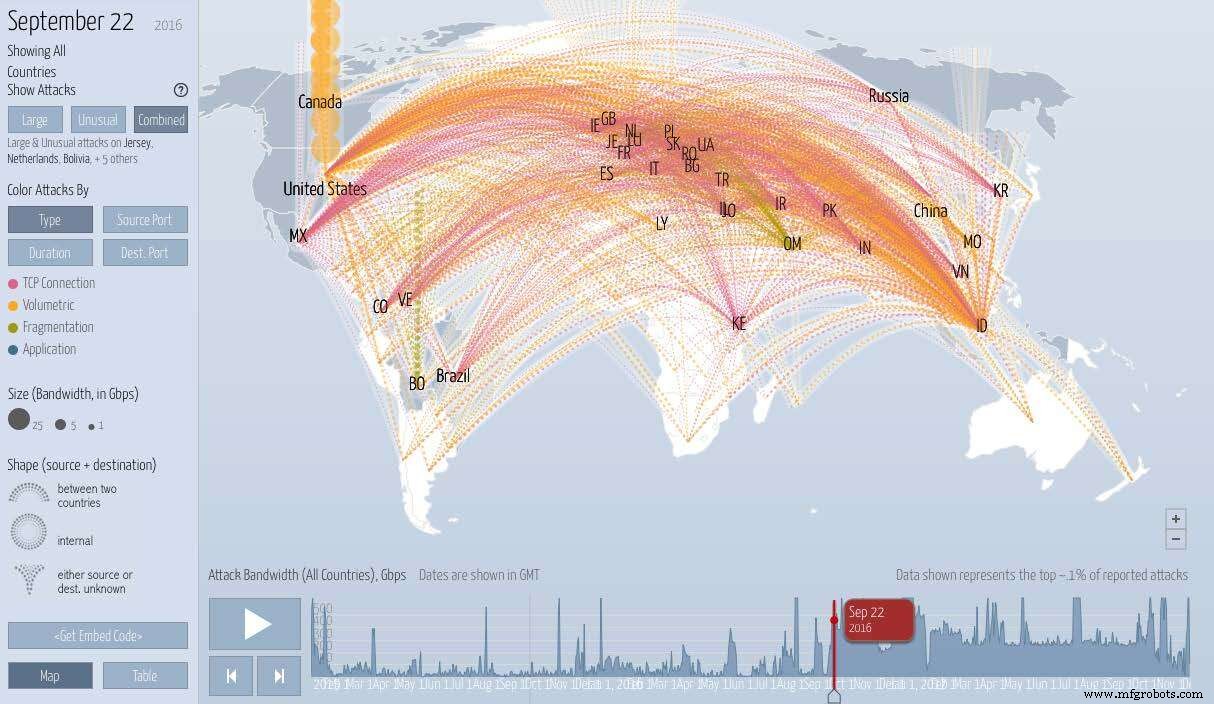

损害仅限于 DDOS 攻击。 DDOS 攻击以 SYN 泛洪、GRE IP 网络泛洪、STOMP 泛洪和 DNS 泛洪的形式出现。在五个月的时间里,C2 服务器发出了 15,194 条单独的攻击命令,攻击了 5,042 个互联网站点。 2016 年 9 月 21 日,Mirai 僵尸网络对 Krebs on Security 博客站点发起大规模 DDOS 攻击,并产生了 623 Gbps 的流量。这是有史以来最严重的一次 DDOS 攻击。以下是在 Mirai 攻击期间使用 www.digitalattackmap.com 捕获的实时屏幕截图:NETSCOUT Arbor 和 Google Jigsaw 的合作。

点击查看大图

对 Krebs on Security 网站的 Mirai DDOS 攻击的视图;由 www.digitalattackmap.com 提供

震网

Stuxnet 是第一个已知的记录网络武器,用于永久破坏另一个国家的资产。在这种情况下,它是一种蠕虫,它被释放以破坏基于 SCADA 的西门子可编程逻辑控制器 (PLC ) 并使用 rootkit 在 PLC 的直接控制下修改电机的转速。设计人员竭尽全力确保病毒仅针对具有从变频驱动器的旋转速率的设备,这些设备连接到西门子 S7-300 PLC,以 807 Hz 和 1210 Hz 的频率旋转,因为它们通常用于铀的泵和气体离心机浓缩。

继续阅读本文的第二页>>

物联网技术