如何保护您的物联网产品免受黑客攻击

物联网安全既艰难又充满风险。安全漏洞会使人的生命处于危险之中,因为黑客可以控制现实世界的物体。更糟糕的是,物联网产品为黑客提供了一个新的攻击点:物理设备。您如何确保您的 IoT 产品在堆栈的所有层都受到保护?

想象一下。当您在新闻中看到黑客控制了连接的设备时,您正在喝周日早上的咖啡。当记者讲述故事并叙述损失时,你意识到他们在谈论你的 产品!黑客利用了一个您不知道的安全漏洞。事情看起来对您或您的产品不利!

我把你放在这个场景的中心是为了帮助你意识到“这永远不会发生在我身上”的想法会让你陷入困境。

想想看:在物联网出现之前,网络攻击的重点是拒绝服务、数百万美元的销售损失、身份盗窃、信用卡或社会安全号码被盗等。

但由于物联网提供了对现实世界的访问物体,那么攻击可能会对人们造成现实世界的伤害,甚至导致生命损失。

考虑这些场景。如果黑客控制了:

- 摩天大楼的电梯,困住所有乘客

- 自动驾驶汽车——这是一个非常可怕的黑客攻击汽车的实验

- 飞机涡轮的控制器,迫使其发生故障

- 工厂里的机械臂,指示它撞击周围的一切

- 智能家居中所有门的锁,使其容易受到入侵者的攻击

- 医院的医疗设备,伤害与其相关的人

[tweetherder]物联网安全漏洞可能使人的生命处于危险之中。[/tweetherder]

这就是为什么必须将安全放在首位。攻击是非常真实的,我们需要领先一步。安全性不应被事后考虑,而应嵌入到您构建 IoT 产品的方式中。

但作为产品经理,您可能不是安全专家。那么你从哪里开始处理这么大的话题?

评估物联网堆栈每一层的安全性

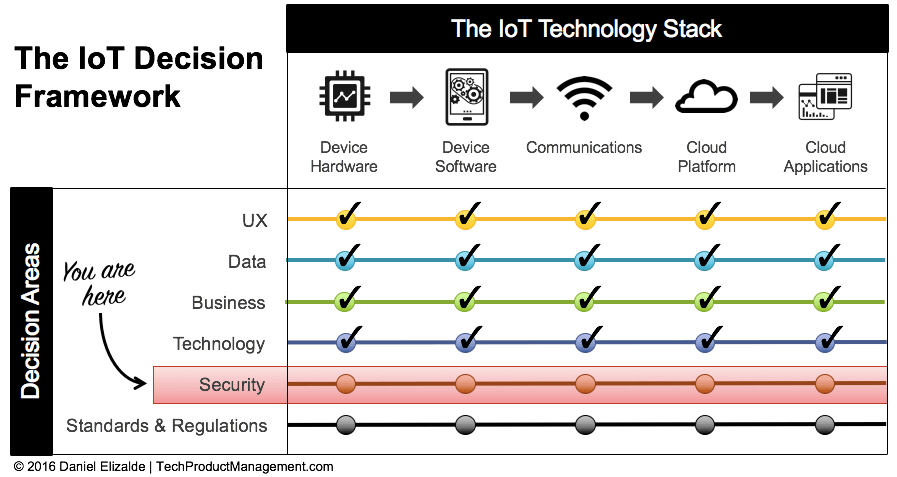

“安全”这个词是一个很大的模糊的东西,所以很难知道从哪里开始。这就是我在物联网决策框架中将安全作为决策领域的原因。通过评估 IoT 堆栈每一层的安全性,您将拥有更专注的视图,并能够规划可操作的安全路线图。

相关帖子: 使用物联网决策框架控制您的物联网战略。

基于物联网技术栈,你需要保护的两个关键安全向量是:

- 设备层的物理篡改

- 其他四层(嵌入式软件、通信、云平台和应用)的网络安全

1.防止物理篡改

借助物联网,我们正在安装数百万台触手可及的设备,这为黑客篡改设备并控制设备提供了新的机会。

这是一个真实的例子:一家医院在网络安全方面投资了数百万美元,以防止未经授权访问其网络。令他们惊讶的是,在安全改造完成后不久,他们在他们的网络中发现了一个特洛伊木马。由于所有可能的网络攻击点都受到保护,网络安全负责人感到震惊,无法弄清楚攻击来自哪里。服务器打了补丁,密码被强制执行,防火墙就位,你能想到的。

那么攻击者是如何进入医院网络的呢?

这是踢球者。一天,一位毫无戒心的护士决定使用其中一个 USB 端口为她的 Android 手机充电。该电话有一个特洛伊木马程序,可以进入医院网络。糟糕。

每次外出,我都会惊讶于医院、机场、零售企业等随处可见的大量易于访问的端口(USB、SD 卡、以太网等)。开始注意的时候很可怕。

物理篡改可以通过多种不同的方式进行。它包括从连接到暴露的端口到中断设备电源、设备被盗、移除部件等任何事情。

作为产品经理,您需要对某人如何篡改您的设备进行自己的分析。从思考开始:

- 如果有人物理访问我的设备会怎样?

- 它们会造成什么类型的损害?

- 他们能否将其用作进入我的系统或客户网络的后门?

然后考虑如何防止这些攻击。下面是一些具体的例子:

- 确保您的产品没有暴露的端口或连接器。

- 实施锁定或其他方式以确保只有获得授权的人才能访问您的产品。

- 尽可能计划将您的产品安装在正常范围之外(例如,在安全的房间或高高的天花板上)。

2.防范网络安全攻击

标准网络安全实践适用于物联网堆栈的所有其余层:从嵌入式软件一直到应用程序。作为产品经理,您的职责是确保整个堆栈的安全性一致,因为堆栈的不同层通常由不同的工程团队开发。

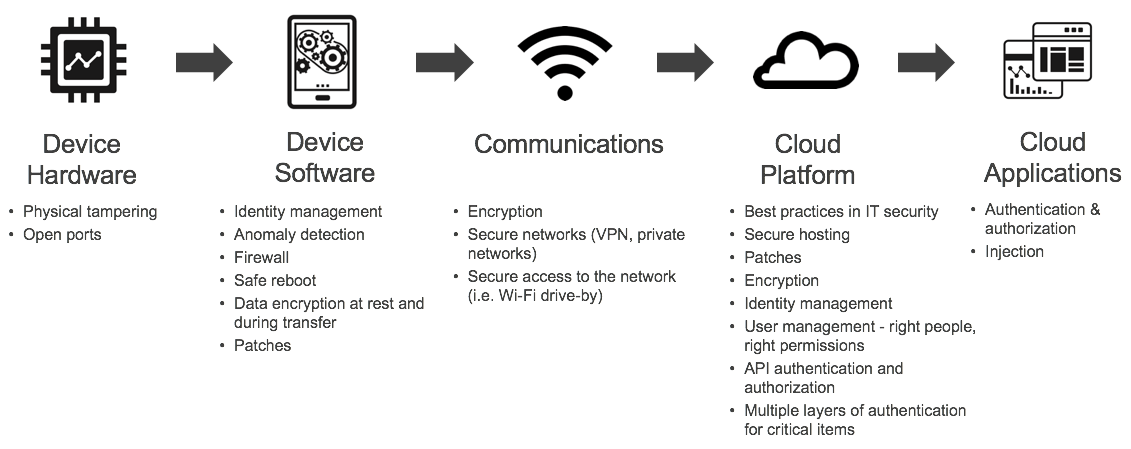

网络安全有很多考虑因素,从加密到身份管理、身份验证、授权等。我的建议是与您的团队一起探索物联网技术堆栈,并评估堆栈每一层的风险和漏洞。

然后概述您需要采取的步骤来保护堆栈的每一层。结果可能如下所示:

底线

作为物联网产品经理,您的目标不是成为安全主题专家。相反,您的目标是通过解决物理篡改和网络安全漏洞来确保物联网堆栈每一层的安全性。

通过使用 IoT 决策框架来识别风险领域,您将能够识别差距并制定策略来保护您的产品。

另外,请记住,安全性不是一次性的。黑客一直在寻找利用漏洞和造成伤害的新方法,因此安全性需要成为构建和管理产品的标准部分。

在以后的帖子中,我将提供一些技巧,以确保您的产品不会在您自己的公司内部遭到黑客攻击。订阅以在新帖子发布后立即收到通知。 (您的电子邮件永远不会被共享,您可以随时退订。)

如果您喜欢这篇文章,如果您能与您的网络分享,我将不胜感激!

物联网技术