增强智能电表生命周期中的隐私和安全性

物联网 (IoT) 正在以惊人的速度增长。远程控制设备并获得有价值的数据洞察力的能力正在推动我们实现预计到 2035 年将达到 1 万亿台连接设备,提供比我们今天看到的更多数量级的数据。我们看到连接设备数量大幅增长的一个领域是智能电表。根据 iHS Markit,高级计量基础设施 (AMI) 的支出预计将在 2023 年增至 130 亿美元,而 2018 年为 90 亿美元。为我们提供热、光和水的公司正受益于自动抄表、精确计费、加上远程连接和断开连接功能——所有资源都比以前少了。

但这种前所未有的增长为网络犯罪分子创造了一个不断扩大的攻击面,以掠夺重要的基础设施,或渗透并窃取个人和企业的信息。例如,恶意软件黑客在 2016 年 12 月利用“Crash Override”恶意软件控制了乌克兰的电网,关闭了 30 个变电站,将基辅市停电,并将该市的电力容量减少到五分之一。

在智能电表的整个使用寿命期间,安全威胁可以采取多种不同的形式。公用事业公司必须考虑各种因素,并为不同的攻击媒介做好准备,以确保其客户受到保护。例如,侧信道攻击涉及通过相关功率分析 (CPA) 窥探和分析数据消耗,以获得凭证和对基础设施的访问。能源供应商和原始设备制造商 (OEM) 需要加强从设备到云的安全性。他们还需要能够通过无线 (OTA) 方式更新固件,以确保设备生命周期的弹性。那么公用事业公司如何确保其智能计量部署为所有利益相关者维护安全和隐私?

重要的客户使用数据,其中一些可能是个人身份信息 (PII),位于仪表内部,这意味着智能仪表安全对隐私有直接影响。公用事业公司可以使用这些数据来预测能源需求、配置需求响应并提供有关能源消耗的建议。这些数据需要以负责任的方式访问,并根据一系列法规进行管理,例如欧盟的通用数据保护条例 (GDPR)。此类策略实施需要可信数据的基础,并将安全性注入数据收集、数据分析和设备本身。这需要设备的信任根、基于身份验证的访问以及静态和传输中的数据加密。

物联网平台实现安全和私有智能电表的六种方式

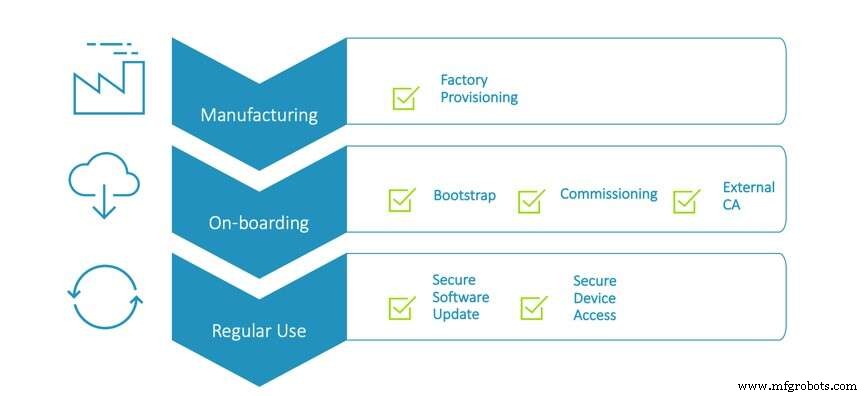

确保智能电表安全和数据隐私需要一种生命周期方法,从制造延伸到入职和定期使用(图 1)。借助 Arm Pelion 物联网平台等物联网平台,必要的生命周期支持已集成到平台的设备管理和访问控制功能中。以下部分描述了 IoT 平台满足生命周期安全要求的六种方式,这对于确保隐私至关重要。

图 1:安全设备生命周期的示例。 (来源:Arm Pelion 物联网平台)

1.在工厂供应期间确保大规模智能电表部署的信任根

负责制造智能电表的生产设施需要在可扩展性和弹性之间取得平衡,以确保设备受到信任,为电表在现场的使用寿命提供安全基础。信任根 (ROT) 由智能电表操作系统信任的安全区域内的一系列功能构成。将凭据注入单个设备可以降低这种风险,但能够将此过程扩展到数百万台设备是保持效率和安全性之间平衡的关键。当您考虑到公用事业公司本身不是制造商并且经常将生产和信任外包给 OEM 时,信任工厂的问题就变得更加令人担忧。那么如何让第三方工厂“值得信赖”呢?

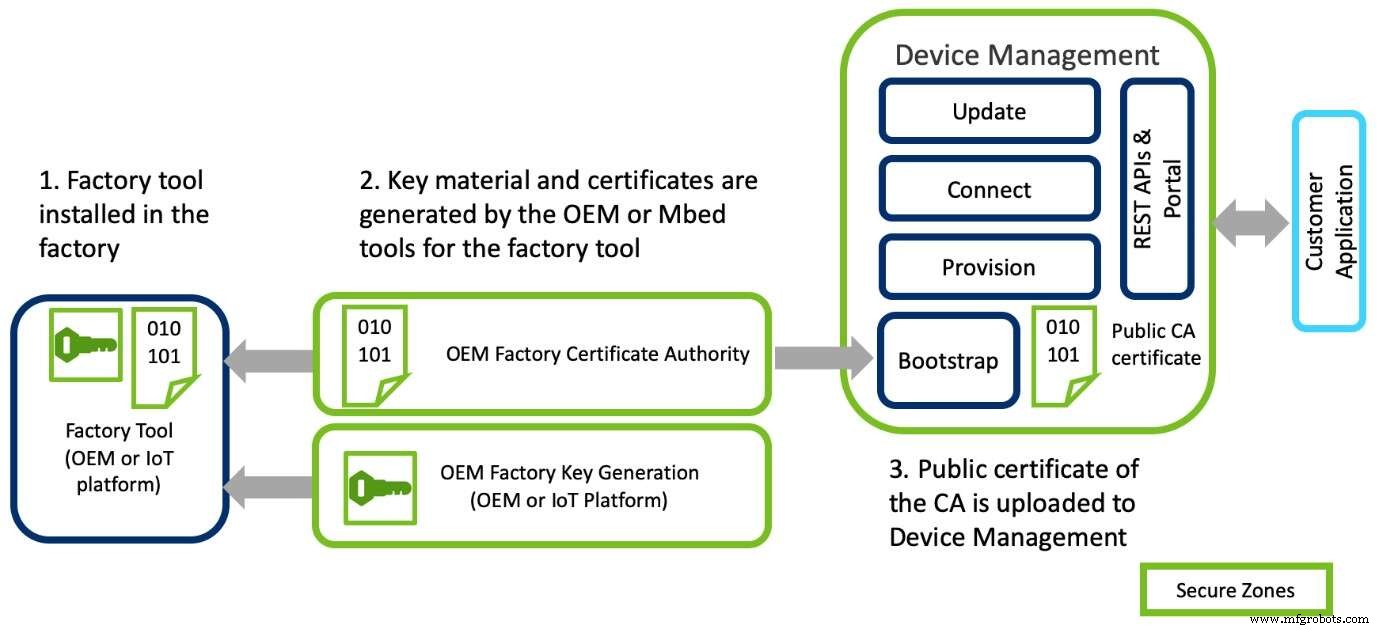

信任是通过管理交叉引用物联网平台、引导程序和轻量级 M2M (LwM2M) 服务器的认证机构来灌输的。物联网平台提供商提供的一系列工具为证书颁发机构 (CA) 的配置提供了一个线性过程,确保只有拥有 CA 签名的证书和公钥的仪表才能在设备与其设备之间建立连接经理。

点击查看大图

图 2:安全工厂配置示例(来源:Arm Pelion IoT 平台)

配置 CA 并将其链接到制造商的个人帐户后,工厂生产线就可以批量供应设备了。这五个阶段的过程包括:

注入软件镜像

为设备生成设备密钥(上图)、证书和配置参数

使用工厂工具将生成的密钥、证书和配置参数注入生产线上的设备

使用设备中的关键配置管理器和工厂配置器客户端 (FCC) API 来验证信息

完成配置过程并阻止生产映像中的 FCC 代码,以确保在配置后无法访问它

2.入职期间与电网的可信连接

如前所述,生产智能电表的原始设备制造商通常可以从最终用户那里移除一步,这意味着供应过程中的灵活性通常需要满足他们现有的过程。例如,有些人选择在内部创建他们的密钥和证书,然后将它们捆绑到工厂配置器实用程序 (FCU) 中。 FCU 位于工厂生产线内,与制造商的工厂工具一起使用凭证配置和注入设备,进而验证智能电表的操作参数。或者,有些人选择直接注射到设备上。虽然前者是一种更有效的方法,但两者同样安全。

由于 OEM 在制造点不知道将在何处部署智能电表或与它关联的帐户,因此与电网的最终连接必须是可信的操作。因此,制造商和公用事业公司使用涉及注册列表的预共享密钥 (PSK)。此过程验证唯一 ID 以将凭据与特定设备管理帐户中的注册信息相匹配,然后将设备分配给该帐户。仅当设备 ID 与公用事业提供商的 IoT 门户中上传的 ID 匹配时才会发生这种情况。

PSK 为设备和物联网平台提供了一个通用密钥,该密钥已安全地配置到设备中并构成最基本的安全级别。它被认为是基本的,因为在制造过程中传递给智能电表的凭证存在风险,存储在服务器上的凭证机密列表可能会被泄露,从而导致数百万电表和用户数据暴露。但是,公钥基础设施 (PKI) 是一种更安全的方法。

PKI 在设备和物联网平台之间进行了引入,并添加了一层非对称加密,将加密签名绑定到对电表进行身份验证的第三方。使用此第三方是一种更安全的身份验证方式,因为凭据仅在设备本身上生成,其他地方不存在。

在为 OEM 提供这种级别的灵活性的同时,任何称职的物联网合作伙伴都将在引导阶段保持安全并确保唯一身份。交互是通过加密传输层安全 (TLS) 通信与引导服务器进行数据传输的一部分,该通信旨在防止窃听、篡改或消息伪造。

物联网技术