为物联网配置智能传感器

在这一点上,物联网 (IoT) 对我们大多数人来说并不陌生。物联网设备可以被视为属于消费、医疗或工业市场。无论设备是可视门铃、胰岛素泵还是工业传感器,用户都将面临两个重大挑战:1) 将设备物理/逻辑连接到网络;2) 确保设备具有适当的凭据使其能够与同一网络上的其他设备或预期收集设备数据的服务器进行互操作。这些挑战在很大程度上可以归类为一个称为配置的过程。

基本配置

配置过程中最大的挑战是确保设备和网络/服务器连接安全的能力。这在很大程度上依赖于非对称和对称加密技术以及数字证书的存在。

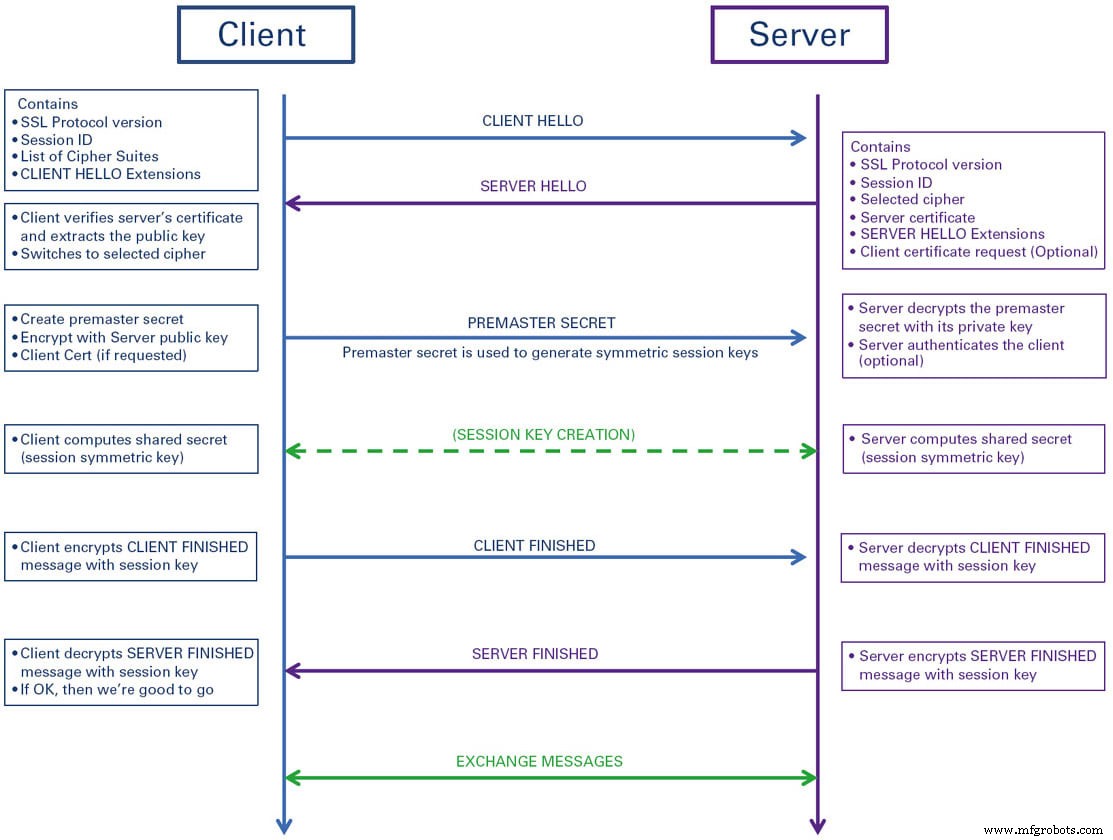

在非对称加密的情况下,有一个数学相关的公钥/私钥对。如果某些东西是用公钥加密的,那么只有私钥可以解密它。这与对称加密相反,对称加密使用相同的密钥来加密和解密消息。与非对称加密相比,对称加密需要更少的资源(例如,密钥中的位数更少,从而导致更快的加密)来实现更好的安全性。但是,对称加密要求以某种入侵者看不到的方式交换密钥。通常所做的是使用目的地的公钥加密预主密钥,将其发送到目的地,然后目的地使用他们的私钥解密预主密钥并生成共享会话密钥。这就是 Diffie-Hellman 密钥交换的方式,通过利用非对称加密的握手,可以使用更快、更强的对称加密。

配置的第一个要求是物联网设备具有唯一的身份机制。这可以是设备制造过程的一部分,其中身份芯片是材料清单的一部分,或者现在许多微处理器制造商正在做的事情——在制造时将具有公钥和私钥的唯一身份刻录到处理器中。这称为供应链中的供应。

我们可以看到,无论是在企业内部还是与 Amazon Web Services、Google Cloud 或 Microsoft Azure 等服务提供商一起配置 IoT 设备的基本步骤都遵循类似的流程:

- 设备注册

-

在服务器上创建包含 IoT 设备元数据的记录。这可能包括序列号或其他唯一设备标识符、设备位置以及其他有助于使用 IoT 设备的企业了解其角色的数据。

-

- 密钥生成

-

如果物联网设备具有唯一的身份芯片,例如可信平台模块 (TPM),或者在制造时安装了一组公钥和私钥,则该密钥生成已经完成。但是,如果一组密钥尚不存在,安装程序可以使用 OpenSSL 等工具生成一组密钥。或者,如果正在使用其中一个云提供商,则服务提供商通常具有密钥生成机制。公钥和私钥需要存储在设备上,私钥放置在某种受保护的存储中,以防止它在现场从设备中读出。出于安全考虑,如果使用基于 RSA 的算法,建议密钥长度至少为 2048 位或更长,如果使用基于椭圆曲线的算法,建议至少为 256 位或更长。

-

- 生成证书

-

在激活时,设备会生成证书签名请求 (CSR) 并将该 CSR 发送到证书颁发机构 (CA) 进行签名。 CA 通常是受信任的第三方,例如 Digicert、GlobalSign,甚至是云服务提供商。设备在 CSR 中发送其公钥和一些元数据,然后 CA 生成安全套接字层 (SSL) 证书(通常是 X.509 证书)。在将证书发送回设备之前,它会使用 CA 的私钥对该证书进行签名。一旦设备获得证书,它就可以参与传输层安全 (TLS) 握手,从而建立到服务器的加密链接。因为证书是由受信任的第三方的私钥签署的,所以我们可以断言控制与证书中的公钥相关联的私钥的设备是已知且受信任的。

-

也可以生成“自签名”证书。例如,如果设备是在内部制造并仅由制造商使用,则无需外部 CA 对其进行认证。使用 OpenSSL 等工具,制造商可以生成公钥/私钥对和证书,并在设备下线时将它们复制到设备上的安全存储中。

-

- 配置设备

-

使用密钥和证书,设备现在可以通过 TLS 或称为 DTLS 的数据报版本启动安全链接,向服务提供商声明其身份。 TLS/DTLS 握手建立了一个对称加密密钥,可用于设备和服务提供商之间的后续安全数据传输,以便可以注册设备,并将数据存储在步骤 1 中与服务提供商生成的记录中。

-

握手用于实现安全密钥交换以建立对称加密链路。一旦建立链接,数据就可以从设备传输到服务器,而不必担心受到网络攻击的影响。例如,中间人 (MITM) 攻击(中间人拦截传输中的通信)将被阻止,因为入侵者缺少批量加密中使用的对称密钥。较新版本的 TLS 握手 (TLS 1.3) 大大缩短了此消息交换,以支持从设备到数据收集系统的较低延迟传输。

批量配置

到目前为止,供应讨论的重点是让人类参与单例或少量设备的循环。安全性还主要集中在加密的使用上,人们能够通过将设备从原始包装中取出来证明设备的真实性。然而,当在工业规模上工作时,这种要求人类参与的要求是不切实际的。

例如,许多较新的智能建筑包含数千个传感器,包括环境光传感器、空气质量传感器、用于确定房间占用率的麦克风以及温度和湿度传感器,仅举几例。如果一个人必须手动配置这些设备中的每一个,它很快就会变成一份全职工作。但是,需要确保这些设备的身份及其安全凭证。那么,如何在没有人工干预的情况下批量配置设备呢?

首先,我们要明白,工业物联网设备仍然具备开篇讨论的两个基本要求。运营商需要将设备与网络相关联并验证设备的身份及其安全性,然后才能授予它们访问正在收集和分析传感器输出的服务器或服务提供商的权限。与网络的物理连接将根据通信媒体而有所不同,并且能够断言身份将需要使用数字证书。为了支持批量配置,最好将公钥/私钥对和设备的证书合并到供应链中,以便设备开箱即用,准备生成证书签名请求并处理配置握手。

自然,许多物联网设备将使用某种无线协议,尤其是在处理未开发应用时。有多种选择,包括蜂窝网络、Wi-Fi、Zigbee、LoRaWAN、SigFox 等。但是,如果我们要升级旧版应用程序,以太网、RS-485、ProfiBus 或许多其他较旧的有线技术仍然可能在使用中。在有线接口的情况下,访问网络就像将电缆插入设备一样简单。但是,无线协议要复杂一些。

如果连接是通过蜂窝连接,则供应可能由蜂窝提供商以订户识别模块 (SIM) 卡或较新的嵌入式 eSIM 模块之一的形式处理。当运营商获取设备的国际移动设备身份 (IMEI) 标识符并将其与内部数据库中的特定 SIM/eSIM 相关联时,运营商就有了识别设备的唯一方法。此唯一身份用于验证设备是否为运营商网络的合法成员,并通过无线方式为设备提供配置。因此,通过拥有 IMEI 号码及其关联 SIM/eSIM 的列表,可以激活/配置所有设备,而无需进一步的人工干预。这种方法也可以应用于其他类似蜂窝的无线技术,例如 LoRaWAN。

越来越多地出现在智能建筑中的蓝牙网状网络等技术也具有内置的配置策略,该策略基于与设备中嵌入的公钥/私钥对和数字证书相同的概念。通过定义明确的供应协议和相关的安全握手,可以在几毫秒内将新设备安全地添加到网络中,而无需人工干预。在许多 IoT 连接选项中都可以找到这种相同类型的配置方案。

IoT 配置的最终想法

在您的网络上连接和配置您的设备需要对安全性和配置过程进行一些深思熟虑。幸运的是,借助供应链安全凭证和新的供应协议和技术,该过程可以通过最少的人工交互来完成,并且比过去所需的时间要少得多。自动生成证书和明确定义的安全协议可以确保我们的设备具有有效的身份,并将始终使用安全的密钥生成和它们与服务器/服务提供商之间的加密通信。

主要的云服务提供商已经在他们的供应机制背后投入了很多思考,并具有明确定义的供应步骤和协议。不幸的是,每个服务提供商都使用一组不同的 API 和方法。但是,供应商之间的一般配置流程是相同的,并且可以轻松地在大规模部署的情况下实现自动化。如果企业需要遗留或内部基础设施,还有许多公司专注于物联网供应设备和自动化方法。因此,尽管每个人都需要在某一时刻考虑配置问题,无论是消费者还是企业,至少您将能够利用现有方法,而不必开辟新的道路。

本文由嵌入式系统架构师兼行业顾问 Mike Anderson 撰写。欲了解更多信息,请联系 Mr. Anderson 在此电子邮件地址已收到反垃圾邮件插件保护。您需要启用 JavaScript 才能查看它。或访问 http://info.hotims.com/82319-160 .

传感器