社区驱动的资源跟踪硬件设计安全弱点

计算机系统从未像今天这样先进和复杂。同样,我们在现代网络攻击中看到的复杂程度和流行程度也在以惊人的速度增长。黑客也在改变他们的关注点。多年来,虽然业界一直在努力加强软件层,但黑客已开始将注意力转移到硬件层。

事实上,行业和学术研究已经展示了不断改进的先进方法,可以通过硬件渗透系统——有时是通过混合软硬件漏洞。通过利用公共领域中可用的各种知识和技术,黑客正在以主要优势运作。

另一方面,硬件设计者似乎并不喜欢这种可能性。该行业缺乏相同级别的通用分类法和硬件弱点的共享分类法,而这些在过去二十年中已为软件确立。因此,硬件设计人员在尝试提高产品抵御相关攻击的能力时,会因共享知识和资源的可用性而受到阻碍。

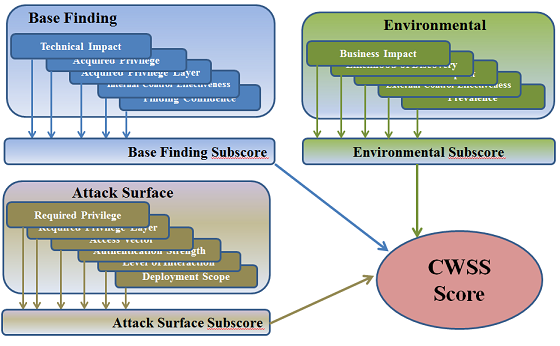

Common Weakness Scoring System (CWSS)(来源:Mitre)

多年来,Mitre 社区开发的通用弱点枚举 (CWE) 系统和通用漏洞和暴露 (CVE) 系统一直是按类别和已知漏洞实例跟踪软件弱点的领先资源。软件架构师和开发人员使用这些工具来帮助确保他们避免在他们的软件产品中产生安全问题,而研究人员和供应商则寻求检测和附加新发现的漏洞,以建立一个不断增长的集体参考,以根除软件安全问题。

随着黑客继续对硬件加倍努力,行业必须开发相同类型的广泛资源来编目和跟踪硬件设计弱点,以帮助从业者解决重要的安全问题,包括:

- 我的设计中的相关硬件入口点在哪里?

- 设计师需要密切关注的常见弱点是什么?

- 当温度、电压或电流超出工作范围时,哪些物理设备属性受到的影响最大?黑客如何滥用它们来破坏我设计的安全稳健性?

- 成功攻击硬件设备、运行在顶部的软件堆栈以及整个集成系统的后果是什么?

- 最近有哪些问题示例?

- 验证团队如何在产品开发生命周期的早期检测到漏洞,以最大限度地降低修复成本?

- 有哪些缓解选项可用?其成本与效果之间的权衡是什么?

行业需要标准化、开放的访问权限,以深入了解常见的硬件安全问题。我们需要一种通用语言,研究人员和供应商可以使用这种语言来有效地相互分享关键知识和最佳实践。

好消息是,我们现在离圣杯又近了一步。自去年夏天以来,英特尔和 Mitre 合作并不知疲倦地推出了备受期待的框架。 2020 年 2 月,Mitre 宣布发布 CWE 4.0 版,该版本将现有的面向软件的产品扩展到包括硬件对应产品。根据 Mitre 最初的声明,此更新旨在“帮助硬件设计人员更好地了解在其 IP 设计的特定领域可能出现的潜在错误,并协助教育工作者[向]教授未来的专业人士关于可能出现的错误类型。通常用于硬件设计。”

新的 CWE 硬件设计视图已经包含了 30 个经常被硬件设计人员忽视的硬件问题。这些问题按高级类别分组,例如制造和生命周期管理问题、安全流问题、特权分离和访问控制问题、通用电路和逻辑设计问题、核心和计算问题、内存和存储问题、安全原语和密码学问题等等。

最近的这一发展是朝着正确方向迈出的重要一步,但仍有许多工作要做。随着社区贡献引入更多条目和示例,该集合预计会随着时间的推移而发展。研究界以及更广泛的行业、学术界和政府的各方必须齐心协力,共同参与并为继续构建这个标准化的、累积的硬件 CWE 做出贡献。这样做有很多动力,这些努力可能会带来许多深远的好处。

强大的硬件 CWE 将使架构师能够在他们的产品中学习和部署有效的缓解措施,以防止黑客从各个入口点发起攻击。设计人员将及时了解安全设计最佳实践,并在创建新产品时避免常见的硬件安全陷阱。验证工程师将更加熟悉不同类型的硬件弱点,从而更有效地消除整个开发过程中的漏洞。安全研究人员将更有能力查明和解决系统硬件安全问题,并开发消除风险和阻止攻击者的修复程序。渴望进入该领域的研究人员可以从资源和通用分类法中受益,以相互学习、协作和交流学习。硬件行业当然可以从更多元化的社区中受益,其他研究领域的聪明才智加入,帮助推动当前最先进的技术进入下一个前沿。随着行业构建一个开放的、累积的硬件 CWE 框架,这些只是我们将看到的众多好处中的一小部分。

长期以来,许多人都认为识别和分类硬件弱点、根本原因和缓解策略是一场无休止的艰苦战斗。随着硬件继续成为黑客前进的主要目标,我们必须投资于研究、工具和资源,以与我们对软件威胁的紧迫性和范围相同,正确编目和评估硬件弱点。新的 CWE 4.0 是一个梦幻般的初始步骤,行业可以在此基础上团结起来并在此基础上再接再厉——使从业者能够说同一种语言,同时继续提高世界各地人们每天依赖的硬件产品的安全性。

>> 本文最初发表于我们的姊妹网站 EE Times。

嵌入式