内存在安全方面起着至关重要的作用

内存的安全功能并不新鲜,但大流行驱动的远程工作激增加剧了连接性,这意味着保护数据变得更加重要,甚至更具挑战性。在包括 5G 在内的通信基础设施之间共享数据的新兴用例中,安全挑战被放大。

同时,启用安全性会增加内存设计的复杂性。

甚至在边缘计算、物联网 (IoT) 和联网汽车出现爆炸式增长之前,内存中的安全功能也在激增。电可擦除可编程只读存储器 (EEPROM) 受信用卡、SIM 卡和无钥匙进入系统的青睐,而 SD 卡中的“S”代表“安全”,而基于闪存的 SSD 多年来一直包含加密。

安全已经稳定地嵌入到分布在整个计算系统和网络环境中的内存和网络设备中。但是这些基于内存的安全功能仍然必须考虑人为错误。信息安全专业人员必须处理用户打开虚假附件或路由器配置错误的后果。

同样,除非正确配置,并且在包括软件的系统中协调一致,否则安全内存功能的好处将无法完全实现。

你可以说双 SoC——安全运营中心和片上系统——正在合并。

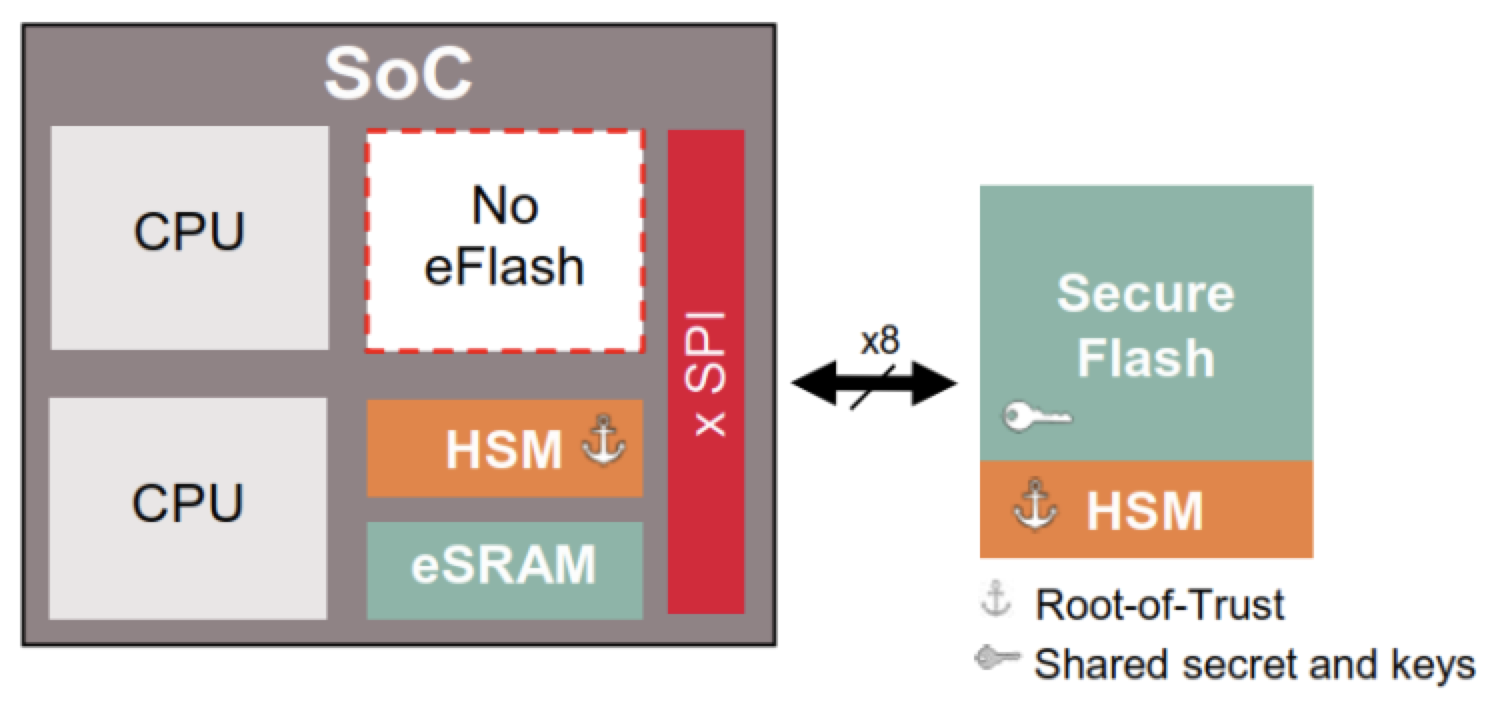

英飞凌的 Semper Secure NOR 闪存用作硬件信任根,同时还执行诊断和数据校正以确保功能安全。 (来源:英飞凌)

Rambus 等公司提供旨在保护每个连接的产品,以响应云和边缘计算中增加的服务器连接带宽需求。同时,英飞凌科技扩展了其赛普拉斯半导体 Semper NOR 闪存,以反映每个连接系统的不可避免性——黑客篡改闪存设备的内容。

这种篡改可能会影响任何数量的不同计算平台,包括自动驾驶汽车,它本质上是一个带轮子的服务器。再加上 5G 网络增强的工业、医疗和物联网场景。不仅需要集成安全性,还需要在许多不同设备的整个生命周期内进行管理,其中一些设备使用嵌入式内存可能会持续十年。占用大量内存的应用程序仍然对黑客最具吸引力。

分析师 Thomas Coughlin 表示,加密密钥管理对于保护系统仍然至关重要。随着非易失性存储器技术的激增,将安全性融入嵌入式系统变得越来越重要。这是因为即使设备断电,数据仍然存在。

考夫林说,挑战不在于添加安全功能。例如,可以加密 SSD 上的数据。 “最大的问题是用户是否容易使用这些功能,因为通常最薄弱的环节是人工环节。”

智能手机充当身份验证代理,生物识别技术取代了传统的密码。这种情况留下了未加密数据意外暴露的可能性。考夫林说,危险在于实施缺陷或复杂性。 “让安全变得简单是关键,这不仅仅是加密数据并将其放入硬件。”

SSD 和内存供应商 Virtium 营销副总裁 Scott Phillips 表示,加密 SSD 的作用仅限于此。需要一种多层次的管理方法。 Phillips 表示,虽然 Trusted Computing Group 的 Opal 规范等存储规范可以达到用于预启动身份验证的 BIOS 级别,但配置和集中管理对于防范黑客攻击至关重要。

他补充说:“即使是规模不错的公司,也无法实现很多全面、复杂的安全性。”

随着 5G 的发展,正在努力实现跨数据中心和数据中心之间的数据路径保护,但在实现基于硬件的安全性优势方面仍然存在挑战。

集成要求

在工业市场中,整合需要不同系统的集成。菲利普斯说,与此同时,亚马逊网络服务和微软 Azure 等超大规模企业正在促进数据安全。尽管如此,这些防御措施必须一直实施到最终用户。

尽管标准和要求的清单越来越多,但安全方法的兼容性问题仍然存在。 Phillips 表示,供应商仍在努力将自己定位为安全产品和服务的领导者。

“黑客总是领先一步,”他补充道。 “他们知道所有这些小漏洞在哪里。这些是他们检查的东西。真正需要一个集中的、超细心的 IT 人员或部门才能解决并堵上所有这些漏洞。”

将安全性嵌入存储设备而不是将其固定在内存设备中的想法与软件方法没有什么不同。 “DevSecOps”旨在让安全和隐私成为应用开发过程不可或缺的一部分。

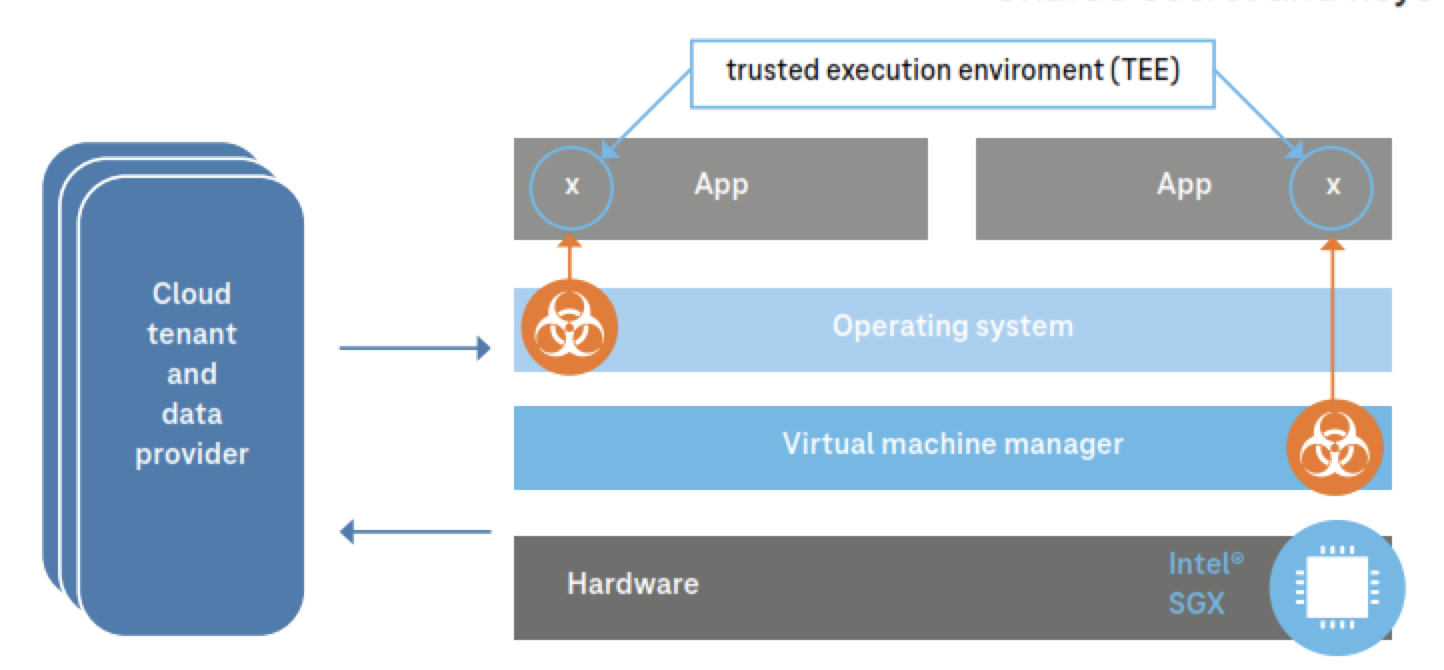

一种被称为“机密计算”的新兴框架旨在通过在基于硬件的可信执行环境 (TEE) 中隔离计算来保护使用中的数据。数据在处理过程中会在内存和 CPU 之外的其他地方加密。

英特尔 SGX 支持创建可信执行环境,这是主处理器的一个安全区域,可确保加载到内部的代码和数据在机密性和完整性方面受到保护。

包括谷歌在内的软件和硬件供应商都在推动机密计算,谷歌最近宣布了将其应用于容器工作负载的能力,英特尔还通过其英特尔软件保护扩展为 Microsoft Azure 等云提供商启用 TEE。

机密计算需要共同承担安全责任。英特尔产品保障和安全架构高级首席工程师 Simon Johnson 表示,人类仍然是最薄弱的环节。

约翰逊说,英特尔支持开发人员执行代码以保护数据。同时,机密计算运动源于企业要求不考虑来源地处理数据,包括敏感的医疗信息、财务记录和知识产权。

约翰逊说,平台提供商不应该看到数据。 “你想让尽可能多的人远离你的事情。”

英特尔 SGX 包括基于硬件的内存加密,可隔离内存中的特定应用程序代码和数据。它允许用户级代码分配私有内存“飞地”,旨在与运行在更高权限级别的进程隔离。结果是更精细的控制和保护,以防止对 RAM 中的内存进行冷启动攻击等攻击。

英特尔框架还旨在帮助抵御基于软件的攻击,即使操作系统、驱动程序、BIOS 或虚拟机管理器遭到破坏。

机密计算将支持工作负载,例如对不属于用户的大型数据集的分析。它还支持在更接近工作负载的情况下执行加密密钥,从而改善延迟。 “今天我们真的只有软件来提供保护,”约翰逊说。 “我们没有针对此类环境的硬件保护措施。”

约翰逊说,机密计算将通过硬件和软件生态系统保护数据或代码的处理,以机密计算联盟的授权为代表。

Virtium 的 Phillips 指出,易用性几乎总是能提高安全性。他补充说,按钮式存储器加密是目标,“而完全的安全性将来自除此之外的附加功能。”

他说,这个想法不仅仅是加密内存,而是保证完全数据隔离以确保安全的环境。 “机密计算是一个更广泛的故事,而不仅仅是对内存进行加密。”

这也是为了适应异质的世界。 “在使用数据时,您必须提供一层访问控制,并能够证明您正在使用该软件,并且该数据位于某个区域。它把所有这些东西都搭上了梯子。”

>> 本文最初发表于我们的姊妹网站 EE Times。

嵌入式