已撤稿:双向直接通信协议能否被视为安全?

摘要

我们考虑对双向量子密钥分发协议的攻击,其中不可检测的窃听者以消息模式复制所有消息。我们表明,在攻击下,消息模式没有干扰,发送方和接收方之间的互信息总是恒定的并且等于 1。因此,最近的双向协议安全性证明不能被认为是完整的,因为它们没有涵盖所考虑的攻击。</P>

与经典密码学相比,量子密码学,特别是量子密钥分发 (QKD) 协议,为我们提供了基于信息载体的量子物理特性的可能牢不可破的通信 [8, 23, 25]。到目前为止,这些实现主要基于 BB84 协议 [2],只要量子比特错误率 (QBER) 足够低,该协议是无条件安全的。然而,BB84 类协议中的 QBER 可能很高,并且由于我们无法区分窃听者 (Eve) 的比特翻转和由丢失和缺陷引起的比特翻转,因此通常难以满足 QBER 足够低以处理比特的要求,例如, 4 态 BB84 具有超过 11% [26] 和 6 态 BB84 [5] 具有超过 12.6% [26] 干扰 (D ) 必须被中止 (D 定义为 Eve 引起的极化翻转的百分比,最大值为 0.5)。由于 D 无法与线路中固有的 QBER 区分开来,总 QBER 的这些级别是不安全的(发送者 (Alice) 和 Eve (I AE) 超过了 Alice 和接收者 (Bob) (I AB):我 AE>我 D 的 AB>0.11,0.126,分别),因此不能仅仅因为夏娃可能 排队。

为了寻找更有效的协议,提出并实施了双向协议。特别是,基于两个 [4](也称为 ping-pong)的纠缠光子双向协议 (pp) 协议) 和四个 (Ψ

∓

,Φ

∓

) [6] Bell 一方面说明了单光子确定性 Lucamarini-Mancini (LM05) 协议,另一方面说明了 [1, 19]。 [11, 12, 24, 27] 中给出了后一种协议的几种变体、修改和概括。在[7]和[14]中实现了两个变体。之前的 pp 协议是由 Ostermeyer 和 Walenta 在 2008 年实现的 [22] 而具有四个 Bell 状态的协议不能用线性光学元件实现 [20, 29]。在上述参考文献中,已经获得了各种安全评估。

在 [17] 中,Lu、Fung、Ma 和 Cai 为 [1, 19] 中提出的那种攻击提供了 LM05 确定性 QKD 的安全证明。尽管如此,他们声称这是 LM05 无条件安全的证明。在 [10] 中,Han、Yin、Li、Chen、Wang、Guo 和 Han 为修改后的 pp 协议提供了安全性证明,并证明了其在嘈杂和有损信道中抵抗集体攻击的安全性。

双向协议安全性的所有考虑都假设 Eve 攻击每个信号两次,一次是在从 Bob 到 Alice 的途中,然后在从 Alice 返回到 Bob 的途中,并且在这样做时,她扰乱了信号消息模式。然而,如下所示,还有其他攻击,其中不可检测的 Eve 根据 Alice 对发送给她的诱饵信号的编码对 Bob 的信号进行编码,然后由 Eve 读取。

在本文中,我们展示了在特定拦截和重发攻击下的双向确定性 QKD 协议中,不可检测的 Eve 可以获取消息模式(MM)下的所有消息,并且 Alice 和 Bob 之间的互信息是恒定且相等的到一个。这意味着协议的安全性不能通过评估密钥长度的秘密部分的标准程序来建立。

我们分析了对两种不同的双向 QKD 协议的攻击:纠缠光子和单光子协议。特别地,我们详细说明了使 Eve 能够在消息模式下读取所有消息同时保持不可检测的过程。随后,我们进行了安全性分析,以计算 Alice 和 Eve 之间以及 Alice 和 Bob 之间的互信息,作为 Eve 在窃听时可能引入的干扰的函数。最后,将所得结果应用于证明双向协议无条件安全性的过程。

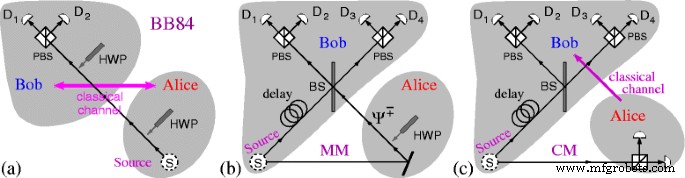

我们考虑基于两个贝尔状态(pp 协议)[4] 的纠缠光子双向协议。 Bob 在其中一种贝尔态中准备纠缠光子,并将其中一个光子发送给 Alice,并将另一个保存在量子存储器中。 Alice 要么按原样返回光子,要么对其进行操作以将两个光子置于另一个 Bell 状态。贝尔以这种方式发送的声明是她给鲍勃的消息。 Bob 将他从 Alice 收到的光子与他保留的光子结合起来,然后在分束器 (BS) 上解码 Alice 的消息。此类消息被称为以消息模式发送 (毫米)。还有一种控制模式 (CM),Alice 在其中测量 Bob 的光子。她通过公共频道宣布模式之间的切换以及她在 CM 中的测量结果。

我们将贝尔基定义为由两个贝尔态组成的基

其中 |H 〉 i (|V 〉 i ), i =1,2,代表水平(垂直)偏振光子态。

状态中的光子对|Ψ

-

〉 由下变频纠缠光子源产生。发送 |Ψ

-

〉 状态 Alice 只是将她的光子返回给 Bob。发送 |Ψ

+

〉,她在她的光子路径上放置了一个半波片(HWP(0°)),如图1b所示。 HWP改变了垂直极化的符号。

BB84 和乒乓 (pp) 协议的示意图。 一 BB84——经典通道和量子通道合并。 b PP协议的MM——量子通道。 c pp协议的CM——经典通道

在 Bob 的 BS,处于状态 |Ψ 的光子

-

〉 将分裂并处于状态 |Ψ

+

〉会聚在一起。

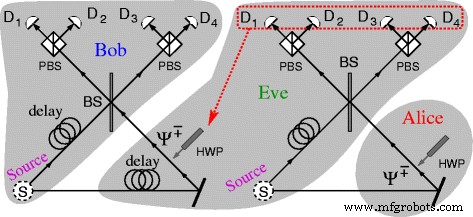

Eve 执行由 Nguyen [21] 设计的攻击,如下所示:她首先将 Bob 的光子放入量子存储器中,并利用 Bob 的设备的副本向 Alice 发送来自处于状态 |Ψ

-

〉如图 2 所示。当 Eve 从 Alice 接收到光子时,她将它与来自该对的另一个光子组合,并以与 Bob 相同的方式确定 Bell 状态。她使用这个结果通过将适当的 HWP 放在 Bob 的光子路径中来为 Bob 生成相同的贝尔状态。

Nguyen 对 pp 协议的攻击 [21]。 Eve能够在pp协议的消息模式下确定性地复制每一个Bell-state消息

因此,Eve 能够复制 MM 中的每条消息,因此在 MM 中发送消息等同于发送由 CM “保护”的纯文本。稍后我们将回到这一点。

在这里,我们强调光子覆盖的距离是它们在 BB84 中覆盖的距离的四倍。因此,如果仅在 Bob-Alice 距离上检测到光子的概率为 p ,在 Bob-Alice-Bob 距离上被检测到的概率为 p

4

随着距离上的损失呈指数增加,检测到 Eve 在 CM 中引入的干扰的概率也呈指数下降。

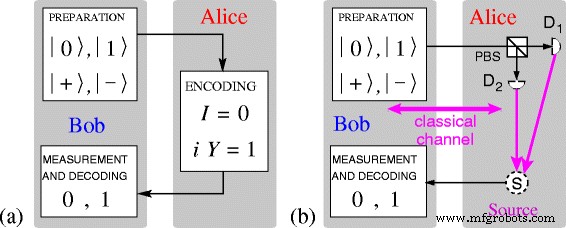

我们首先简要介绍 LM05 协议 [18, 19]。如图 3 所示,Bob 在四种状态 |0>、|1>(泡利 Z 本征态)、|+〉或|−〉(泡利X 特征)并将其发送给他的对手 Alice。在 MM 中,她通过应用 I , 保持量子位不变并编码逻辑 0 ,或通过应用 i 是 =Z X ,它翻转量子位状态并编码逻辑 1 . (i 是 |0〉=−|1〉,i 是 |1〉=|0〉,i 是 |+〉=|−〉,i 是 |−〉=−|+〉。)Alice 现在将量子位发送回 Bob,Bob 以他准备它的相同基数进行测量,并确定性地推断 Alice 的操作,即她的消息,无需基数协调程序。

LM05 协议。 一 根据 [19, Fig. 1] 的消息模式 (MM)。 b 控制方式

我们考虑的对 LM05 协议的攻击是由 Lucamarini 在 [18, p. 3] 中提出的。 61,图 5.5]。如图 4 所示。 Eve 在光纤线轴(量子存储器)中延迟 Bob 的光子(量子位),并以四种状态 |0>、|1>、|+> 或 |中的一种发送她自己的诱饵光子。 -> 给爱丽丝,而不是。 Alice 通过 I 对她的消息进行编码 或 i 是 并将光子送回。 Eve 以她准备它的相同基础测量它,读出消息,通过 I 对 Bob 的延迟光子进行编码 , 如果她读到 0 ,或通过 i 是 , 如果她读了 1 ,然后将其发回给 Bob。

Lucamarini 对 LM05 协议的攻击。原理图是根据 [18, p. 61,图。 5.5]

Eve 永远不会知道 Bob 发送他的光子的状态,但这在 MM 中是无关紧要的,因为只有极化翻转或不翻转才能编码消息。 Alice 也不需要知道 Bob 的状态 [19]。这意味着,Eve 只能在 CM 中显示,其中 Alice 沿着 Z 之间随机选择的基对量子位进行投影测量 和 X ,准备一个与测量结果处于相同状态的新量子位,将其发送回 Bob,并通过经典的公共频道 [19] 显示这一点,如图 4 所示。

在这里,应该强调的是,LM05 中的光子覆盖的距离是它们在 BB84 中覆盖的距离的两倍。因此,如果仅在 Bob-Alice 距离上检测到光子的概率为 p ,在 Bob-Alice-Bob 距离上被检测到的概率为 p

2

而夏娃在 CM 中隐藏自己的能力比在 BB84 中要好得多。

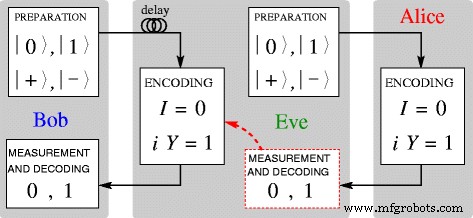

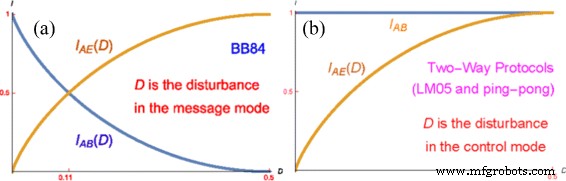

在扰动多 11% 的 BB84 协议中,Alice 和 Eve I 之间的互信息 AE 高于 Alice 和 Bob I 之间的互信息 AB 和一个必须中止它。

对于我们的攻击,没有干扰 (D ) Eve 在 MM 中归纳出并且 Alice 和 Bob 之间的互信息等于 1。

因此,与 BB84 不同的是,I AB 和 I AE 不是 D 的函数 这使我们无法使用标准方法证明安全性。

此外,在实际实现中,没有显着的 D 在MM,要么。例如,当 Bob 在 |H 中发送一个光子时 〉 state 并且 Alice 不改变它,那么 Bob 会检测到 |H 〉 概率接近 1,有或没有 Eve,与距离无关。唯一取决于光纤长度的 QBER 是源于检测器的暗计数 [28]。在最近实施的单向 QKD 中,总 QBER 在 250 公里的距离内低于 2% [13]。通过使用超导过渡边缘传感器 (TES) 光子探测器,我们实际上可以完全消除暗计数,从而消除任何不受控制的偏振翻转。目前此类探测器的最高效率超过98% [9, 15, 16],暗计数概率几乎为零。

对于 BB84,以及最近实施或考虑实施的几乎所有单向单光子协议,通过计算秘密分数 [26]

其中 l 是构成最终键的列表的长度和 n 是生成原始密钥的列表的长度,I AB=1+D log2D +(1−D ) log2(1−D ) 和 我 AE=-D log2D -(1-D ) log2(1−D ) 和它们的交集产生 D =0.11。等效地,r =1+2D log2D +2(1−D ) log2(1−D ) 当 D 下降到 0 达到 0.11。

我们对双向协议的攻击没有这样的选择,因为它遵循方程。 (2) 和 (3) r 永远不会是负面的。实际上,只有当 Eve 一直在队列中时,它才接近 0。

由于 D 与 MM 模式没有任何关系,由 Alice 和 Bob 决定在哪个 D 之后 他们会中止传输。但是,以 0≤D 为准 ≤0.5 他们选择,I AB-I AE 应始终为非负值,并且它们不会具有 critical D 如在 BB84 中,曲线 I AB(D ) 和 我 AE(D ) 相交 D =0.11 in MM 如图 5a 所示。对于双向确定性协议,D 的级别 ,在 CM(而不是 MM)中定义,对 I 没有影响 AB,即D没有区别 =0 或 D =0.5,如图5b所示; 0≤D <0.5 只意味着 Eve 不是一直在队列中,但 Bob 总是从 Alice 那里获得完整信息:当 Eve 不在队列中时,因为她不在队列中,而当 Eve 在队列中时,因为她忠实地将 Alice 的所有消息传递给 Bob。

BB84 与双向确定性协议的互信息图。 一 单向概率协议 BB84。 b 具有纠缠贝尔态或类 LM05 单光子态的双向确定性协议。它们之间的本质区别在于a Eve 在消息模式下引起极化翻转,而在 b Eve 理想情况下不会在消息模式下引起任何翻转

我们可以假设 Eve 只抓取了一部分消息,以便将 CM 中的 QBER 保持在低水平(并且具有 I AE≤1) 这对爱丽丝和鲍勃来说是可以接受的。考虑到这一点,我们可以尝试对我们的攻击进行安全评估,并验证 [1, 17] 中对 LM05 的其他类型攻击进行的无条件安全证明是否也适用。

在前面提到的安全证明 [17] 中,它声称是无条件的 ,作者首先,在秒。 III.A,声称 Eve 必须攻击 Bob-Alice 和 Alice-Bob 通道中的量子位以获得 Alice 的密钥位,并且在 Sec. III.B,方程式(1,3),他们假设 Eve 读取了 Bob 的量子位并在 Bob-Alice 和 Alice-Bob 通道中的消息模式中引起干扰(错误率 e;秒的最后一段。 III.B和Sec的第一段。 III.F).

然而,在考虑的攻击中,Eve 没有测量 鲍勃的量子比特。她只是将它们存储在量子存储器中。她将自己的量子位发送给 Alice 并读出她是否更改了它们(Y ) 或不 (I )。然后她申请Y 或 我 存储鲍勃的量子比特并将它们发回给他。因此,她也不会在 Alice-Bob 通道中引起任何干扰。此外,她没有像 [17] 那样使用任何辅助设施。因此,[17]中获取关键位的分析不适用于我们的攻击。</P>

因此,由于 [17] 中提出的安全证明仅适用于其中考虑的攻击,而不适用于上述 Lucamarini 的攻击,因此它不具有普遍性,即不能将其视为无条件 .

现在让我们考虑是否可以使用一些标准的已知程序来建立 LM05 协议的安全性。在协议中,我们在消息模式中既没有筛选也没有任何错误率。因此,也不能应用标准误差调节。

我们剩下的建立安全性的唯一程序是隐私放大。当 Eve 只拥有一小部分数据时,她将丢失她的数据,而 Alice 和 Bob 的数据将会缩小。 Eve 可能能够通过猜测她错过的位并在散列函数中再次重新引入所有位来恢复数据。如果不成功,她的信息将被部分抹去。然而,Alice 和 Bob 在设计他们的安全程序(例如,散列函数)时遇到了一个关键问题,这将保证 Eve 没有关于最终密钥的信息。他们没有像 BB84 那样的临界数量的夏娃比特(11%),这些比特明确包含在隐私放大过程的方程 [3] 中。

总之,应该放大的隐私 没有很好的定义。为这种“盲目”隐私放大设计协议是一项复杂的工作 [3],而且问题在于,通过 MM 发送——实际上——纯文本,通过 CM 中的光子状态的偶尔验证,是否为我们提供了任何优势或者比BB84协议更好的安全性。

在表 1 中,我们列出了类似 BB84 的协议在任意攻击下与上述攻击下的双向协议的特性,这似乎表明很难正面回答上述问题。

总而言之,我们考虑了对两种双向 QKD 协议(具有纠缠光子的 pp 和具有单光子的 LM05)的确定性攻击,其中不可检测的 Eve 可以在消息模式(MM)下解码所有消息,并表明互信息Alice 和 Bob 之间不是扰动函数,而是等于统一,无论 Eve 是否在这条线上。夏娃引起了干扰 (D ) 仅在控制模式 (CM) 中,因此用于估计和计算安全性的标准方法和协议不可用,因为它们都假设存在 D 在MM。因此,关键的 D 无法确定,标准纠错程序不能用于消除 Eve 的信息,隐私放大的效率被削弱,不能认为无条件安全性被证明。在某种程度上,Alice 发送密钥相当于发送一个未加密的纯文本,该文本由 Eve 存在的不可靠指示器“保护”,并且至少在证明或反驳一种新型安全程序之前不能考虑实施此类协议可以针对此类确定性攻击设计。

我们强调,对于决定一个协议是否无条件安全,对于选定的 D,Eve 是否可以执行比上述攻击更有效的攻击是无关紧要的 在CM .无条件安全的证明应该涵盖所有这些。背景

方法

结果与讨论

纠缠光子双向协议

单光子双向协议

双向协议的安全性

结论

更改历史

纳米材料