在安全 FPGA SoC 上使用 TEE 保护机舱内 AI 的示例

本文通过展示如何使用 TEE 和 FPGA SoC 在车辆中工作,讨论了可信执行环境——已经在各种连接设备中使用——机舱人工智能。

本文的第一部分,联网汽车中的可信执行环境 (TEE),讨论了尽管可信执行环境 (TEE) 广泛用于手机和其他联网设备以确保关键功能的安全,但联网汽车中的采用率很低。缺少 TEE 会造成系统漏洞。在第二部分中,我们将以舱内人工智能为例,讨论现代 TEE 和 FPGA SoC 如何成为其安全平台。

典型的舱内人工智能系统

车内人工智能是高级驾驶员辅助系统 (ADAS) 的一部分,实际上比自动驾驶更普遍。车内人工智能利用摄像头或其他传感器为驾驶员和乘客提供上下文安全指导,或提供语音、手势等选项来控制车辆。例如,内置摄像头擅长监控卡车司机,以检测醉酒、分心、困倦和疲劳,以提醒司机并防止事故发生。这些目前广泛部署在商用车辆和卡车中。同样的技术开始渗透到消费车辆中,以观察与驾驶员相关的行为,以达到安全目的。 AI 驱动的摄像头还可以在儿童和宠物留在车内时发出警报,以避免与高温相关的死亡。

典型的车内系统监控驾驶员行为,检查乘员是否系好安全带,并且可以训练跟踪感兴趣的物体,如手机、钥匙扣、婴儿座椅等。该系统需要完成许多功能,包括基于机器学习的视频信号链,与中央ADAS或信息娱乐系统等其他ECU通信,并支持固件升级。

它还可以执行盲点检测——带有小尺寸摄像头的侧后视镜可用于运行 ML 算法,以发现驾驶员盲点中的车辆。此外,它还可以从中央 ADAS 中卸载诸如车载网络 (IVN) 身份验证等处理工作。

强化硬件示例

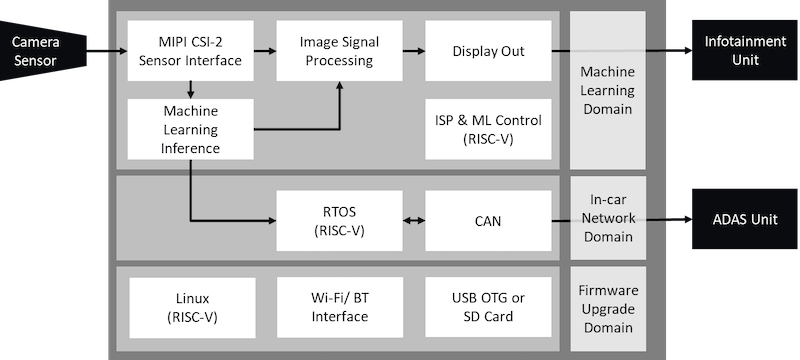

Microchip 的 PolarFire SoC FPGA 就是一个可以支持这种整合功能、混合临界系统的硬件示例。它支持机舱内 AI 应用程序,通过对 FPGA 结构和微处理器子系统的高效推理来运行控制和监控作业。它在高能效四核 RISC-V 处理器上支持确定性 RTOS 和丰富的 Linux(见图 1)。

图 1. PolarFire SoC 机舱内人工智能平台。 ML 推理在 FPGA 结构上运行。 RISC-V SoC 承载控制和监控功能。

为了强化硬件,PolarFire SoC 具有内置安全措施,包括防篡改支持和差分功率分析 (DPA) 对策。这可以保护芯片免受旨在提取比特流的侧信道攻击,从而防止克隆。使用安全的编程基础设施,汽车制造商可以完全控制可以编程的 FPGA 数量,从而防止过度构建。 PolarFire SoC 还支持使用启用了 SECDED 的板载安全 128-kB 启动闪存的安全启动。

必须保护人工智能推理模型和其他有价值的数据资产

在这个系统上,有价值的数据资产包括:

- IVN – 对 IVN(“CAN 总线”)的意外访问可能允许攻击者接管车辆

- 驾驶员和乘客的个人身份信息 (PII) – 为了保护消费者隐私,应隐藏 PII

- OTA – 如果 OTA 代码或数据被破坏或劫持,则可以注入不良或恶意固件

- AI 模型 - 推理模型容易受到 IP 盗窃和攻击

- 秘密 - 必须屏蔽密钥和加密库以确保 IVN 消息的数字签名算法 (DSA)

在设计时必须考虑这些资产的机密性、完整性和可用性 (CIA)。

这些资产的攻击面和威胁包括:

| 攻击面 | 漏洞利用 |

| 应用层和网络层 | 恶意软件、缓冲区溢出来利用 IVN、OTA、窃取 PII |

| 丰富的操作系统 | Linux 等丰富的操作系统具有很大的攻击面。任何非自由固件也会带来不透明性和风险。漏洞利用可以摧毁整个系统,也可以让对手悄悄地通过丰富的操作系统进入以操纵其他资产。 |

| 传感器 | “模型黑客”或“对抗性机器学习”是指当不受信任的应用程序可以访问传感器内存时,恶意软件会扰乱传感器内存,导致 ADAS 意外运行。 |

| 传感器 | “Inversion by Surrogate Model”:当对手可以通过读写内存来控制输入并观察推理模型的输出时,他可以重新创建模型。他可以使用该副本来了解训练数据中的趋势和分布,或者计划未来的攻击。</td> |

可信执行环境示例

提供分离安全性的 TEE 是设计零信任模型来保护这些数据资产的绝佳对策。

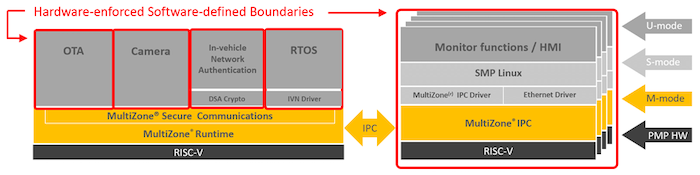

采用新方法的 TEE 是 Hex Five 的 MultiZone® Security。它利用内存分区原语:“物理内存保护”PMP,这是所有 RISC-V 上的标准或 Arm® 上的“内存保护单元”MPU,以及 CPU 中的特权级别(RISC-的 M 模式和 U 模式) ARM® 的 V、处理程序和线程级别)以创建多个安全容器或区域。

PolarFire SoC 上的 MultiZone 配置如图 2 所示。每个红色框表示受“容器”或“区域”保护的功能块。在每个区域内,只有经过授权和分配的代码才能根据 MultiZone 策略文件设置的读写执行权限访问指定的内存区域。中断处理程序被分配到一个区域,以便它仅以用户模式特权而不是内核模式运行,以符合零信任模型。

这五个区域是:

- OTA——保护 OTA 代码和数据的 CIA

- 相机 - 保护相机传感器数据

- IVN 身份验证 – 类似于 HSM,该区域保护 DSA 的密钥和加密

- RTOS – 控制 IVN

- Linux Enclave – 将包含来自 Linux 的故障

这些区域如图 2 所示。

图 2. MultiZone 在 PolarFire SoC 上创建了 5 个“区域”。只有 MultiZone 以 M 模式运行,即 RISC-V 上的 CPU Ring 0。每个红框都是一个软件定义的、硬件隔离的区域 .

此示例配置展示了 TEE 及其配套硬件如何为机舱内 AI 应用程序创建基础安全平台。

TEE 是基础层

联网车辆的良好安全态势应至少包括:

- 应用安全

- 用于网络安全的入侵检测防御系统 (IDPS)

- 安全的 OTA

- 可信执行环境

- 具有内置安全原语、信任根的硬件

在我们的车辆上安装 TEE 至关重要,这与在我们的手机中安装 TEE 没有什么不同。这是让我们的汽车比智能手机更安全的途径。

本文由 Microchip 的 Diptesh Nandi 合着。

行业文章是一种内容形式,允许行业合作伙伴以编辑内容不太适合的方式与 All About Circuits 读者分享有用的新闻、消息和技术。所有行业文章都遵循严格的编辑指南,旨在为读者提供有用的新闻、技术专长或故事。行业文章中表达的观点和意见是合作伙伴的观点和意见,不一定是All About Circuits或其作者的观点和意见。

工业技术